OPNsense 搭建OpenVPN接入AD认证

OPNsense 介绍

核心功能简介

🔒 安全防护

状态检测防火墙:支持精细化规则和多层过滤。

入侵检测与防御 (IDS/IPS):内置对 Emerging Threats 规则的支持,可自动更新。

DDoS 防护与流量过滤:保障网络稳定性。

DNS 过滤与黑名单:阻止恶意域名访问。

🌐 网络与路由

VPN 网关:支持 IPsec、OpenVPN(支持外部认证)、WireGuard,适合远程办公与站点互联。

高可用 (HA) 与负载均衡:支持硬件故障转移与配置同步。

802.1Q VLAN 支持:灵活的网络分区与隔离。

动态路由与网关监控:提升网络冗余与可靠性。(FRR实现动态路由)

⚙️ 系统与管理

直观 Web 界面:基于 Bootstrap,逻辑清晰,适合无命令行经验的用户。

插件扩展:可按需启用流量整形、缓存代理、强制门户等功能。

备份与恢复:支持本地、云端(如 Google Drive)加密备份。

固件与安全更新:强大的更新机制,确保系统始终安全。

📊 监控与分析

RRD 图表与系统健康监控:直观展示网络与硬件状态。

数据包捕获与日志分析:便于排错与安全审计。

流量整形与 QoS:保障关键应用的带宽。

适用场景

家庭网络防护:千兆/万兆宽带下的安全与流量管理。

中小企业:VPN 网关、办公网络隔离与高可用部署。

远程办公:安全的站点到站点连接与移动用户接入。

实验与学习:开源生态活跃,适合技术人员测试与研究。

🛠 FRR (Free Range Routing) 简介

FRR 是一个开源的高性能路由协议套件,广泛应用于数据中心、企业网络和 ISP 环境。OPNsense 通过插件方式集成 FRR,使其不仅是防火墙,还能成为强大的路由平台。

✨ 主要特性

支持多种动态路由协议

BGP (Border Gateway Protocol)

OSPFv2 / OSPFv3 (Open Shortest Path First)

RIP / RIPng (Routing Information Protocol)

IS-IS (Intermediate System to Intermediate System)

PIM (Protocol Independent Multicast)

NHRP (Next Hop Resolution Protocol)

高性能与可扩展性

适合大规模网络环境,支持数千路由前缀。

与 OPNsense 的防火墙规则、VPN、负载均衡等功能无缝结合。

灵活的管理方式

提供 CLI(vtysh)和 OPNsense Web 界面配置。

支持路由策略控制(Route Maps、Prefix Lists、Access Lists)。

社区活跃与持续更新

FRR 是 Quagga 的分支,发展更快,功能更全。

在 OPNsense 中可通过插件快速安装和更新。

📊 使用场景

企业多站点互联:通过 BGP/OSPF 实现自动路由更新,减少人工维护。

数据中心与云环境:支持大规模 BGP 会话,适合边界网关与多租户网络。

混合网络架构:结合 OPNsense 的 VPN 功能,实现跨区域动态路由。

实验与学习:FRR 提供完整的路由协议实现,非常适合网络工程师测试与研究。

🌐 Web 认证 (Captive Portal)

Web 认证是 OPNsense 提供的一种 强制门户 (Captive Portal) 功能,常用于公共网络或企业访客网络。用户在接入网络后,必须通过浏览器弹出的认证页面登录或接受使用条款,才能访问外部网络资源。

✨ 主要特性

多种认证方式

本地用户数据库

RADIUS / LDAP 集成

通过外部认证服务器统一管理账号

支持一次性凭证或访客账号

灵活的访问控制

可按用户、组或时间段限制网络访问

支持带宽限制与会话时长控制

可结合防火墙规则实现精细化策略

自定义门户页面

管理员可定制登录页面的样式与内容

支持显示使用条款、广告或品牌信息

日志与审计

记录用户登录、登出、流量使用情况

便于合规审查与安全追踪

📊 使用场景

企业访客网络:为来访人员提供临时上网权限,避免直接接入内部网络。

学校与图书馆:通过统一认证控制学生或访客的网络使用。

酒店与公共 Wi-Fi:提供品牌化的登录页面,同时可收集用户信息。

社区或共享网络:通过 Web 认证实现公平使用与安全管理。

图例

OPNsense ISO下载和安装

南京大学下载: https://mirror.nju.edu.cn/opnsense/releases/mirror/

下载文件示例: https://mirror.nju.edu.cn/opnsense/releases/26.1/OPNsense-26.1-dvd-amd64.iso.bz2 ,默认压缩,可使用Bandizip 解压出ISO用于安装

PS:虚拟机创建兼容性需要选择FreeBSD,推荐4C4G 两个网卡。

安装

- 注意安装过程启动默认IP是192.168.1.1 绑定第一个网卡。

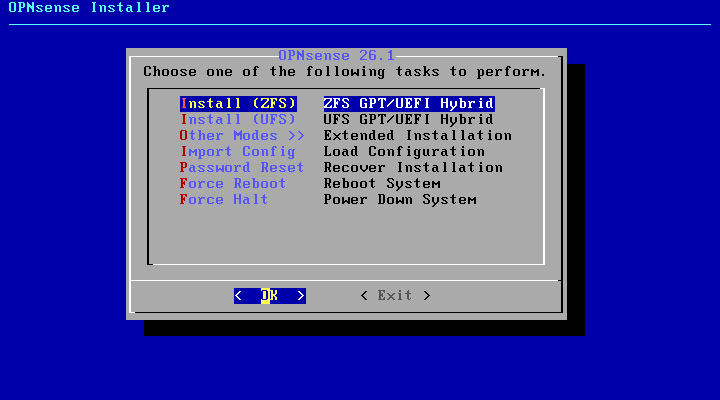

输入安装用户 installer 密码 opnsense 进入安装界面

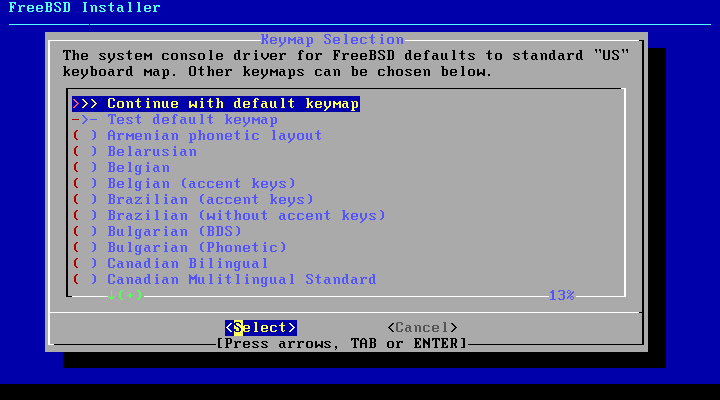

- 选择默认键盘布局,回车进入安装流程

回车选择安装的文件系统 ZFS / UFS (如果硬件资源较低可选择UFS)

- 我这里选择UFS,ZFS选择需要配置RAID等级和成员硬盘。

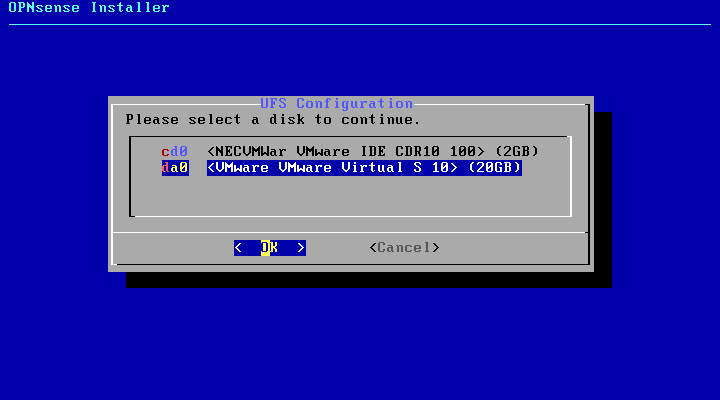

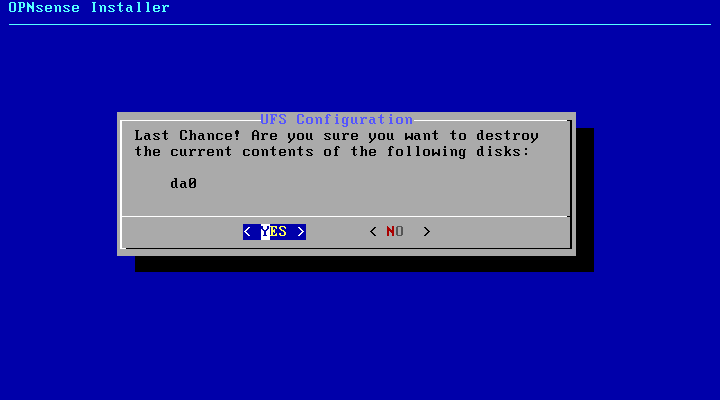

回车选择安装系统的目标硬盘 (注意会清空数据)

- 提示会清空数据

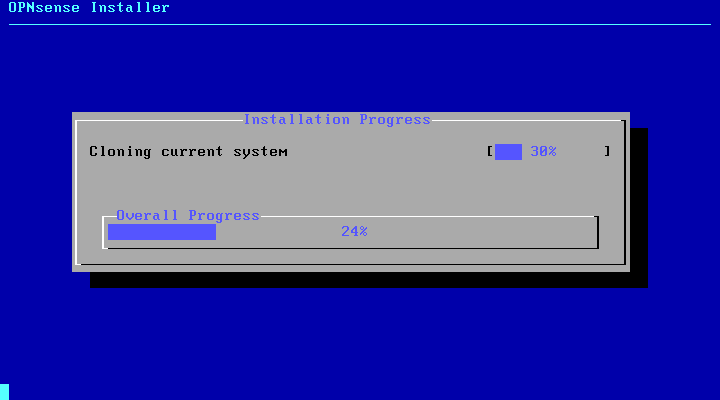

- 等待创建分区和写入数据

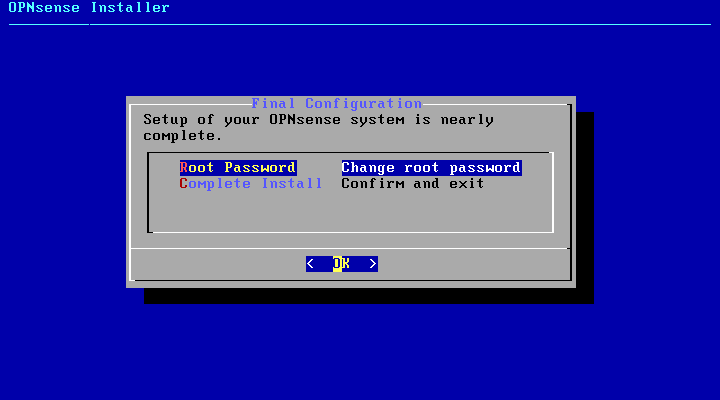

安装完成后可修改密码和结束安装重启

- 默认root密码为opnsense

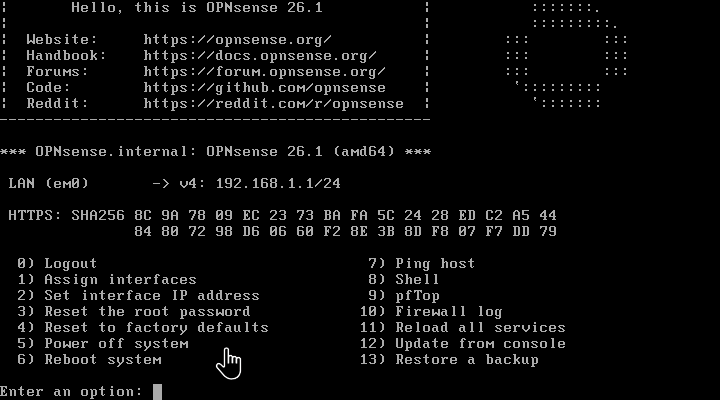

登录系统后在本地控制台配置网卡

- 会绑定第一个网卡为LAN,默认IP为 192.168.1.1/24

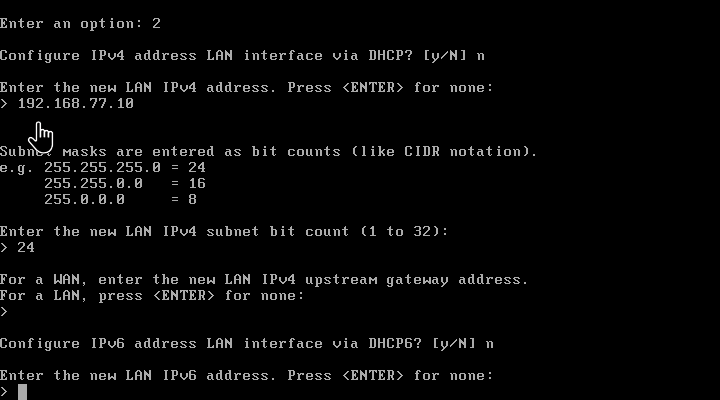

输入2 进入配置网卡IP

输入N LAN 选择不通过DHCP获取IP

输入静态IP

选择子网掩码为24

不输入回车,不选择网关

输入N 不配置DHCPv6

不输入回车,不配置IPv6地址

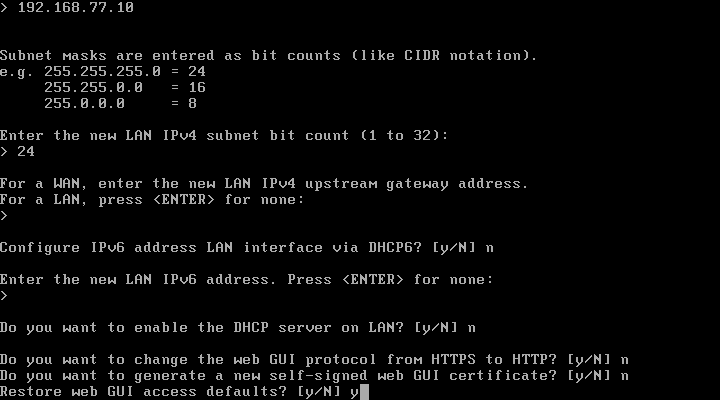

输入N ,不在LAN接口配置DHCP服务器

输入N,不修改访问方式为HTTPS

输入N,不生成HTTPS证书

输入Y,重置Web访问。

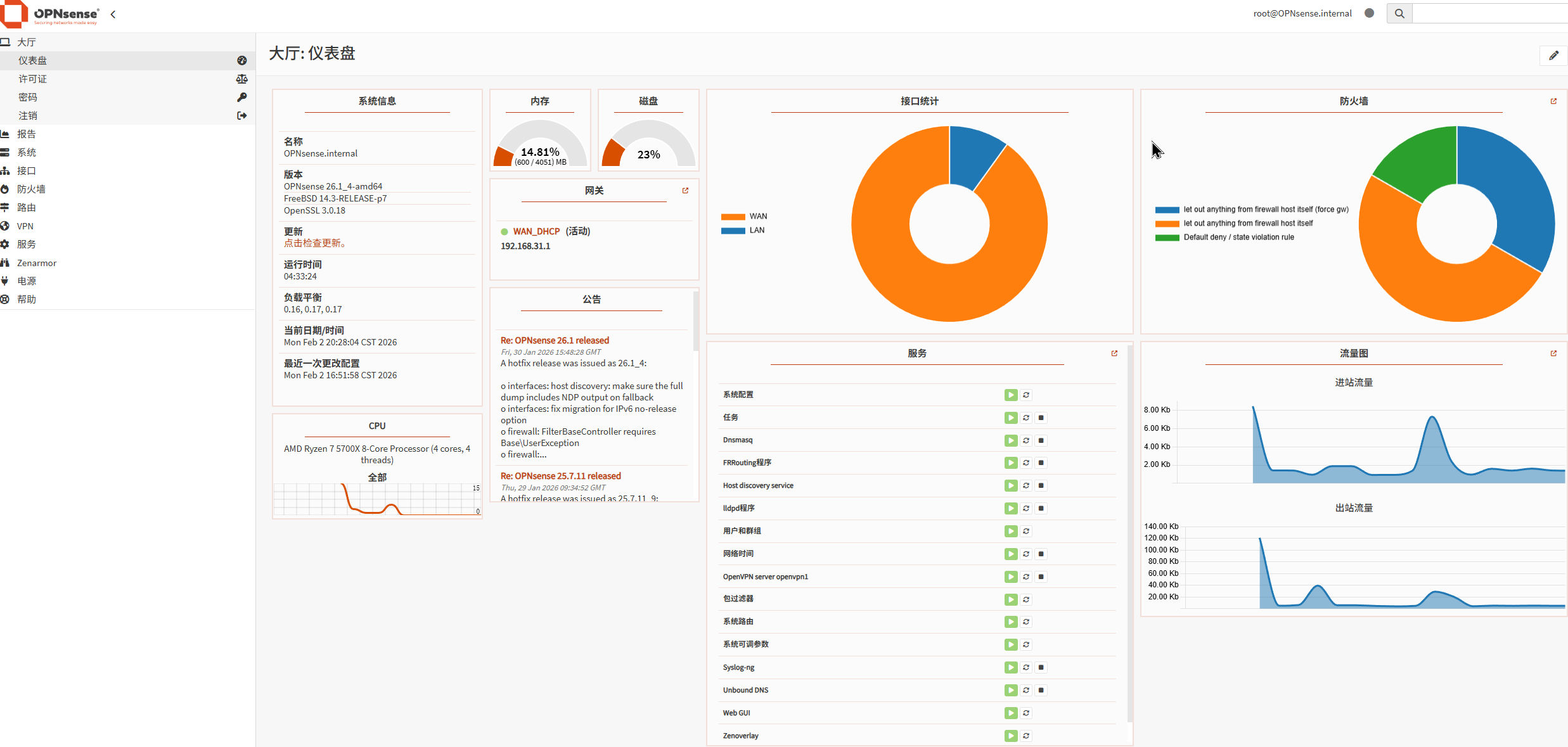

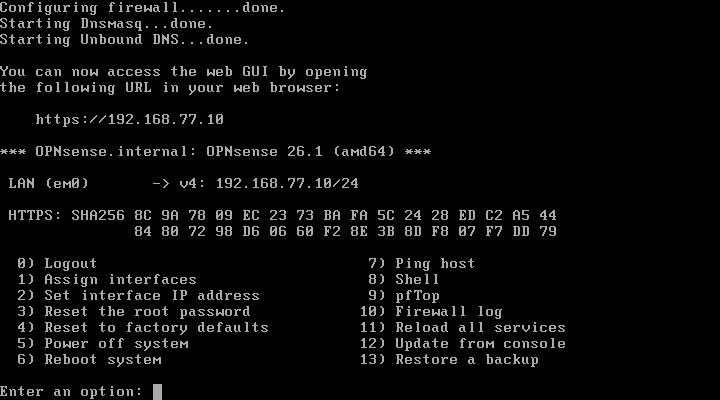

完成后可通过http://192.168.77.10 访问

- 默认root账号密码为 opnsense

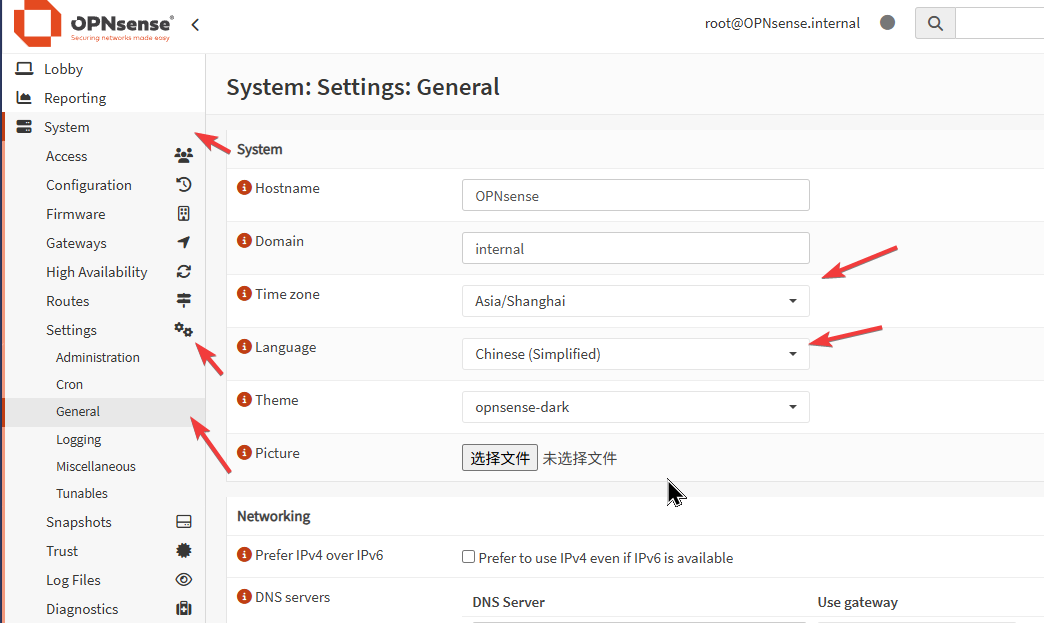

初始化配置

配置为中文 时区

修改为东八区-上海

修改语言为简体中文

拉到最后选择保存

配置WAN - 网关 - DNS

配置更新镜像为国内南京大学

地址:https://mirror.nju.edu.cn/opnsense

- 配置完成后可在插件安装os-vmware (用于VMware 虚拟机),os-qemu-guest-agent 用于QEMU-KVM虚拟机

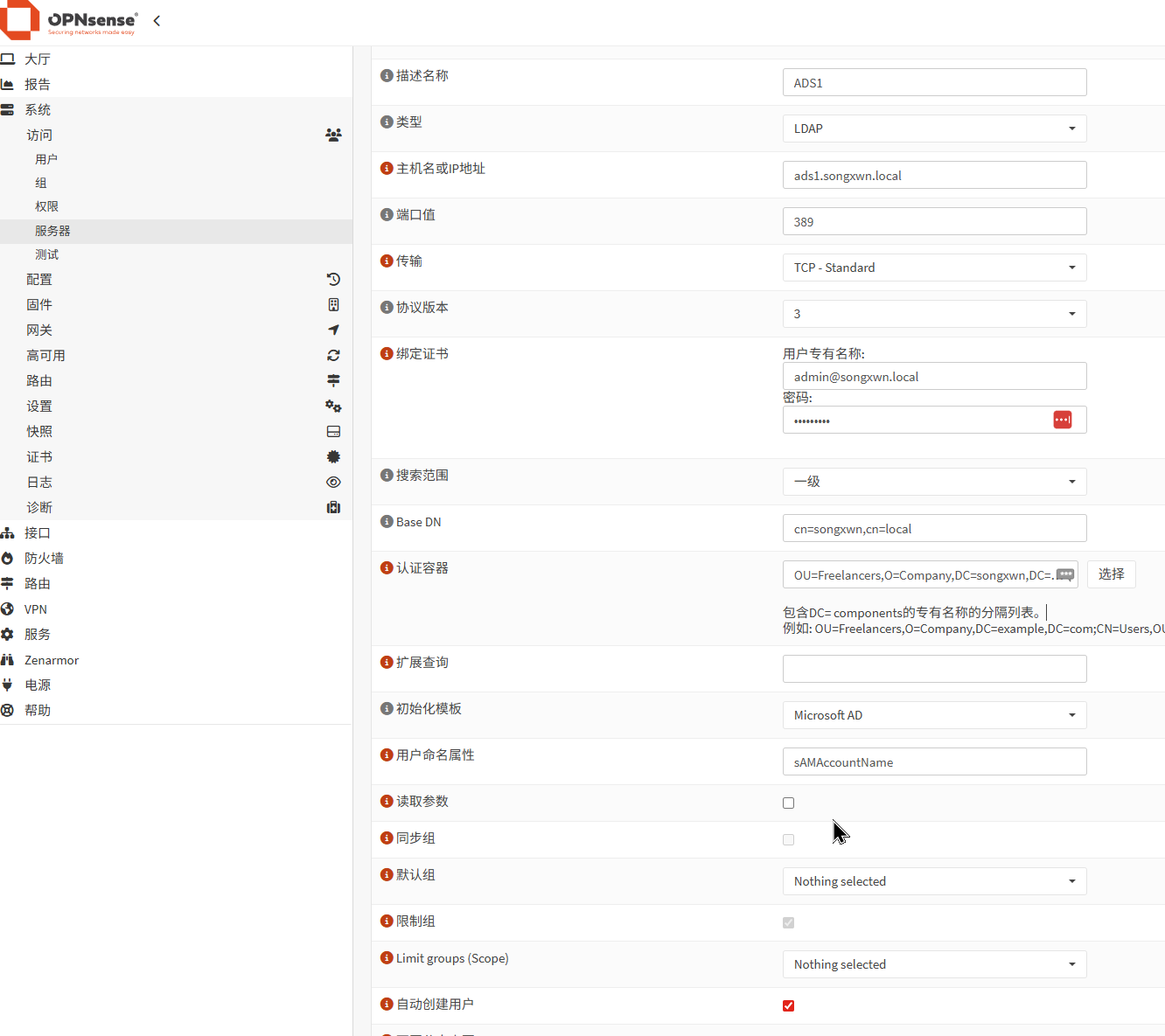

配置 AD LDAP 认证服务器

系统 - 访问 - 服务器 - 添加

描述名称任意

类型选择LDAP

输入域控服务器的IP或主机名

传输选择TCP 为明文传输

绑定证书 (域控用户) 输入类似格式的账号和对应密码

Base DN,输入域名,类似

cn=songxwn,cn=local认证容器,限定搜索认证的OU范围,点击选择可以读取选择。(上面的配置可用)

初始化模板选择 微软AD

勾选自动创建用户

AD服务器搭建教程:https://songxwn.com/AD-DS-install/

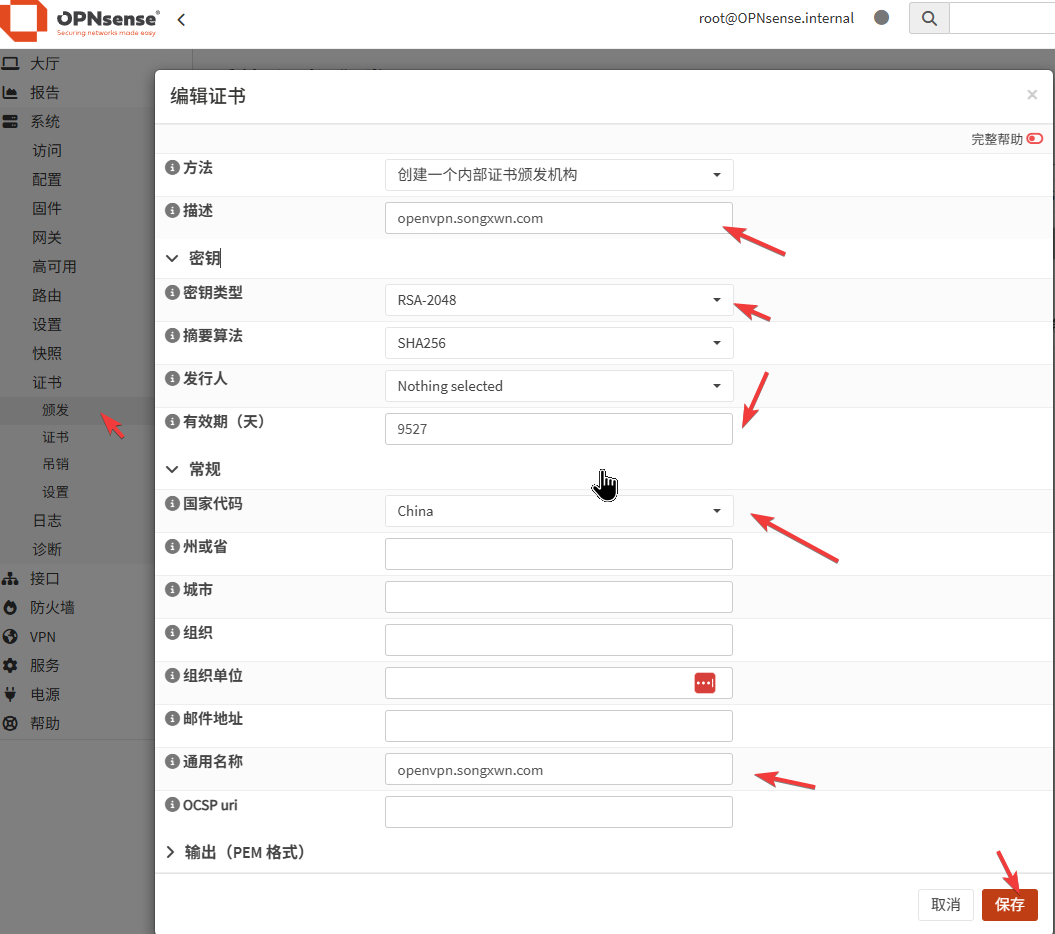

生成OPENVPN服务器证书

生成本地CA

系统 - 证书 - 颁发 - 添加

输入描述

输入有效期,最好是10年以上

选择国家

输入通用名称,输入一个域名。

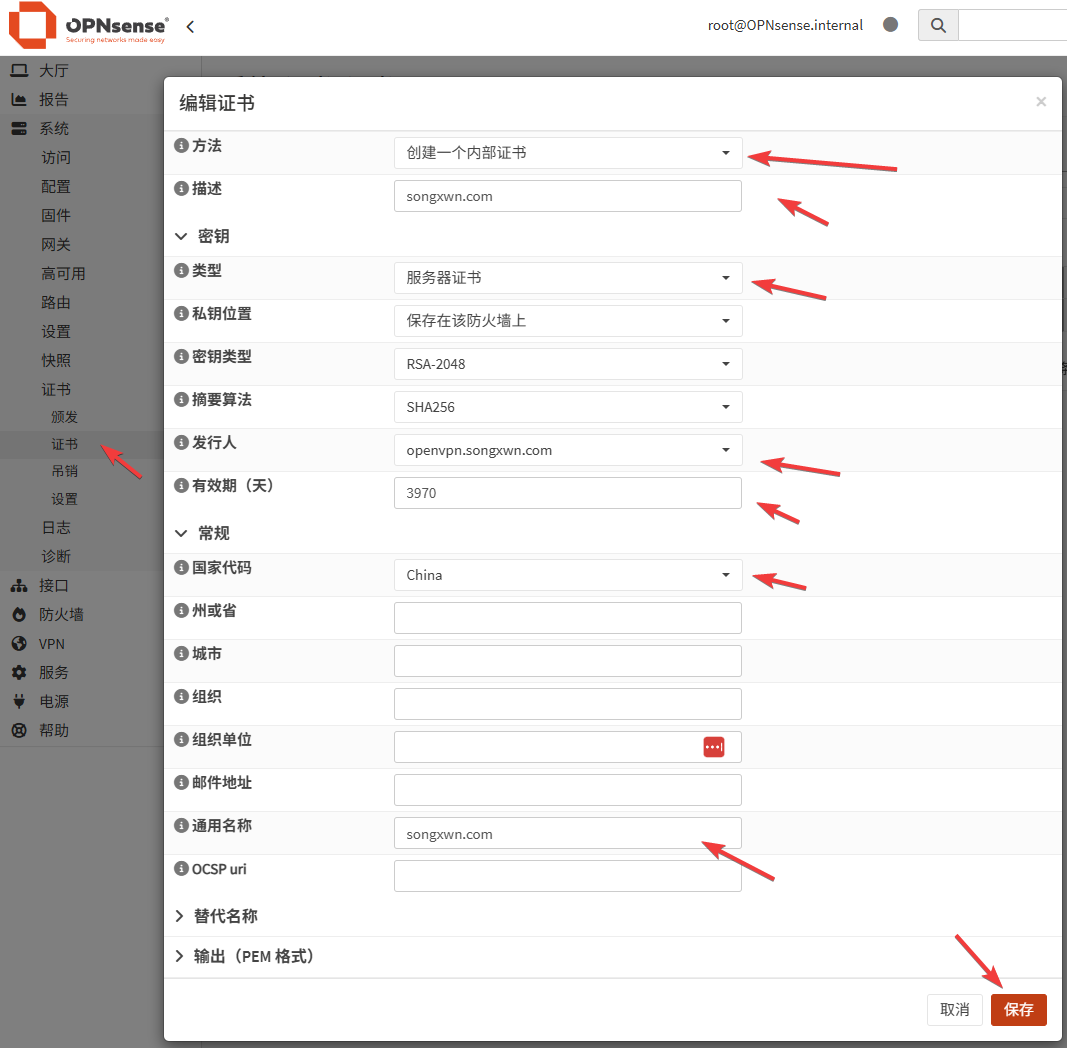

基于本地CA生成服务器证书

系统 - 证书 - 证书 - 添加

选择创建内部证书

输入描述

选择类型为服务器证书

选择发行人为上面创建的CA

输入有效期为十年以上

输入通用名称,输入域名。

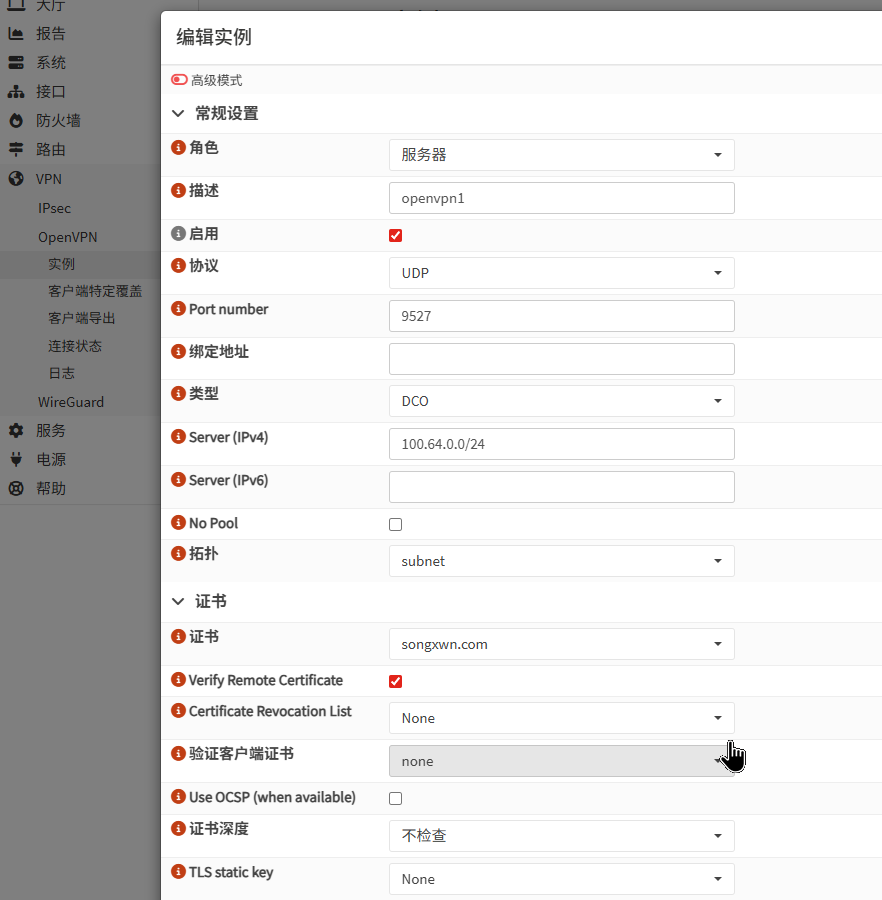

配置OPENVPN 服务器实例

VPN - OpenVPN - 实例 - 添加

运维技术交流群

发送邮件到 ➡️ [email protected]

或者关注WX公众号:网工格物