VMware NSX 身份防火墙 - 基于终端用户的安全策略

NSX 身份防火墙是什么?

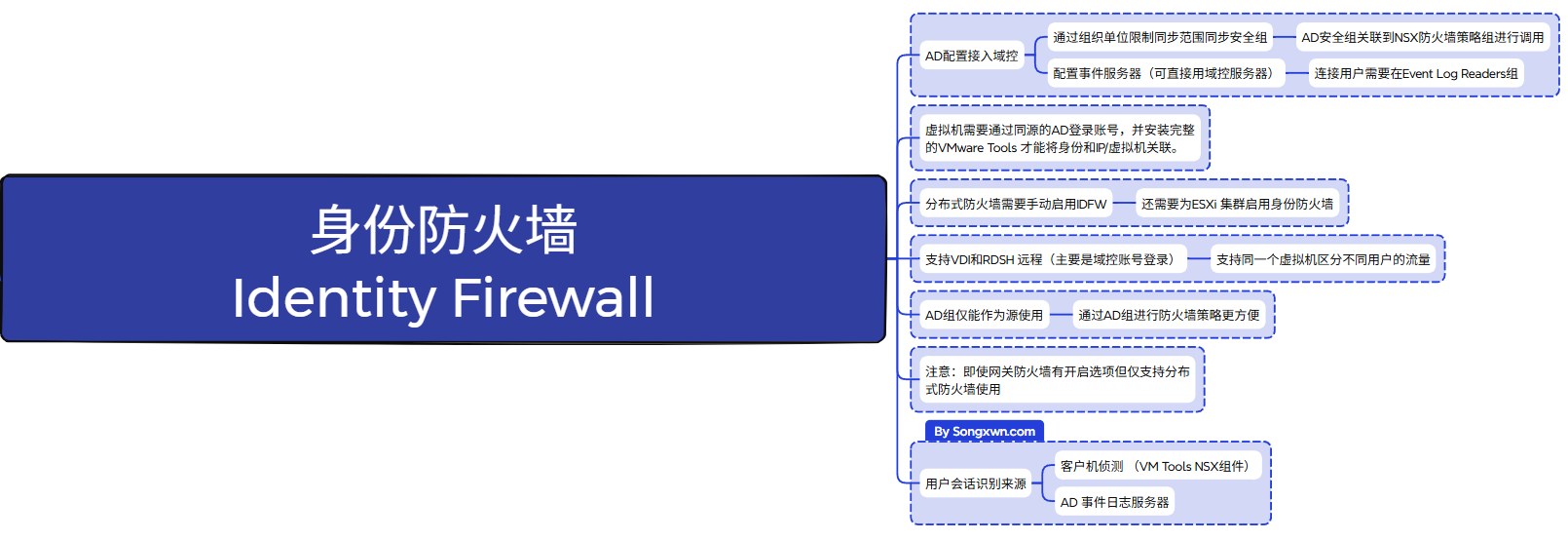

NSX 的身份防火墙(Identity Firewall, IDFW)是一种基于用户身份的分布式防火墙功能,它能识别 Active Directory 用户或用户组,并据此动态应用安全策略(将身份映射到IP),而不仅仅依赖 IP 或网段。

🔑 核心概念

身份驱动的安全策略:传统防火墙依赖 IP 地址或子网,IDFW 则基于 AD 用户/组身份 来定义规则。

应用场景:适用于虚拟桌面(VDI)、远程桌面会话(RDSH)、甚至物理机,确保不同用户在同一台虚拟机或服务器上也能获得差异化的访问控制。

支持平台:NSX 分布式防火墙(DFW)可启用身份防火墙功能,网关防火墙(GFW)不可用。

⚙️ 工作原理

身份采集

客户端侦测 Guest Introspection (GI):在虚拟机上通过 VMware Tools 客户端代理采集用户登录信息。

事件日志抓取 (Event Log Scraping):NSX Manager 从 AD 域控制器的安全日志中提取登录事件,适用于物理机或非虚拟化环境。

规则匹配

防火墙规则只处理 源端用户身份,即流量的发起者是谁。

管理员可在 NSX UI 中创建基于 AD 用户组的策略,例如:

HR 组只能访问 HR 应用服务器

开发组可访问 GitLab 与 CI/CD 工具

启用方式

在 NSX Manager 的 安全 > 分布式防火墙 中开启身份防火墙服务。

配置 AD 集成(LDAP/域控制器),并验证身份采集链路。

🚨 注意事项与挑战

性能开销:身份采集和日志抓取会增加一定的控制面负载,需合理规划。

优先级:当 GI 与日志抓取同时启用时,GI 优先于日志抓取。

局限性:IDFW 仅能基于用户身份控制源流量,不能直接对目标端做身份匹配。

最佳实践:

确保 AD 域控制器日志完整性与同步

在策略中结合 IP/身份双重条件,避免误判

对多用户共享的 RDSH 环境尤为重要,可实现精细化访问控制

🧩什么时候适合用

多个用户登录到各自的虚拟桌面,策略需要根据用户身份动态下发。

希望能用AD 安全组来管理策略。

IDFW逻辑思维图

身份防火墙AD源添加

打开NSX > 系统 > 身份防火墙AD > 添加 Active Directory

以域控域名 songxwn.local示例,域控安装可参考:https://songxwn.com/AD-DS-install

名称填写域控服务器的域名全程,示例 songxwn.local

NetBIOS名称填大写,例如 SONGXWN

基本标识符,示例DC=songxwn,DC=local

同步间隔,建议30分钟左右。

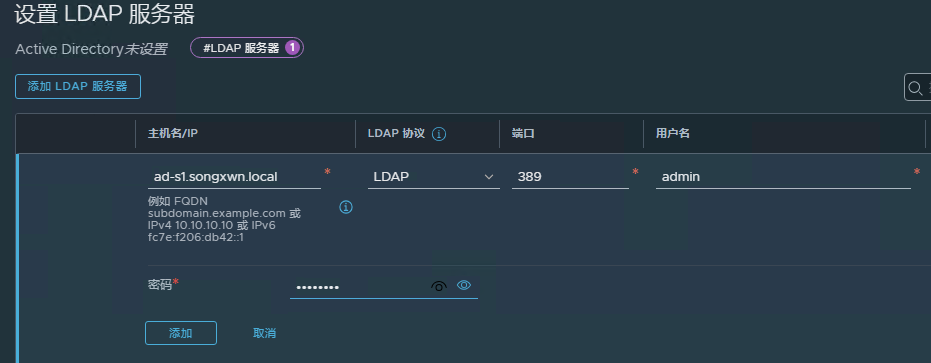

添加LDAP服务器 - 可添加多个域控制器备用

在添加AD选项里面选择LDAP服务器,点击添加LDAP服务器。

主机名/IP,填写NSX可连接到的域控服务器

协议写LDAP,除非已经配置了LDAPS

用户名/密码,填写可以读取所有组织单位、安全组、用户的账号即可。

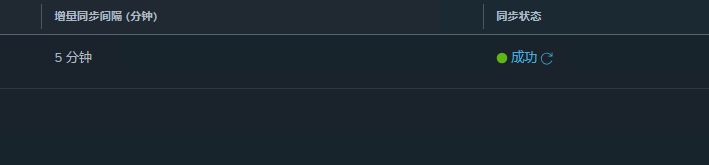

状态检查 - 必须都是UP

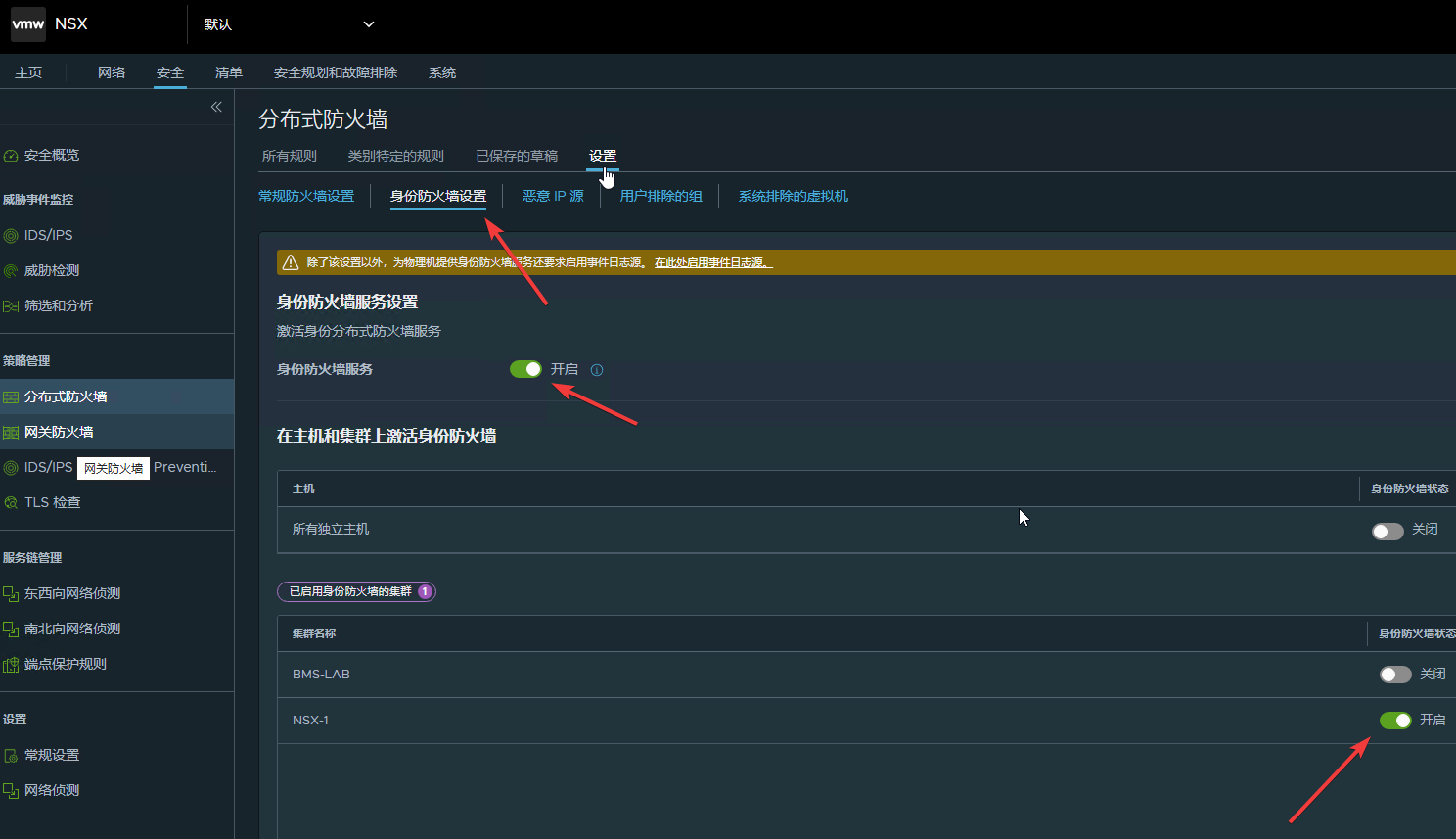

分布式防火墙-身份防火墙

打开NSX > 安全 > 分布式防火墙 > 设置 > 身份防火墙 > 开启分布式防火墙服务和为主机集群开启身份防火墙。

用户会话识别来源

身份防火墙AD源 - 事件日志服务器

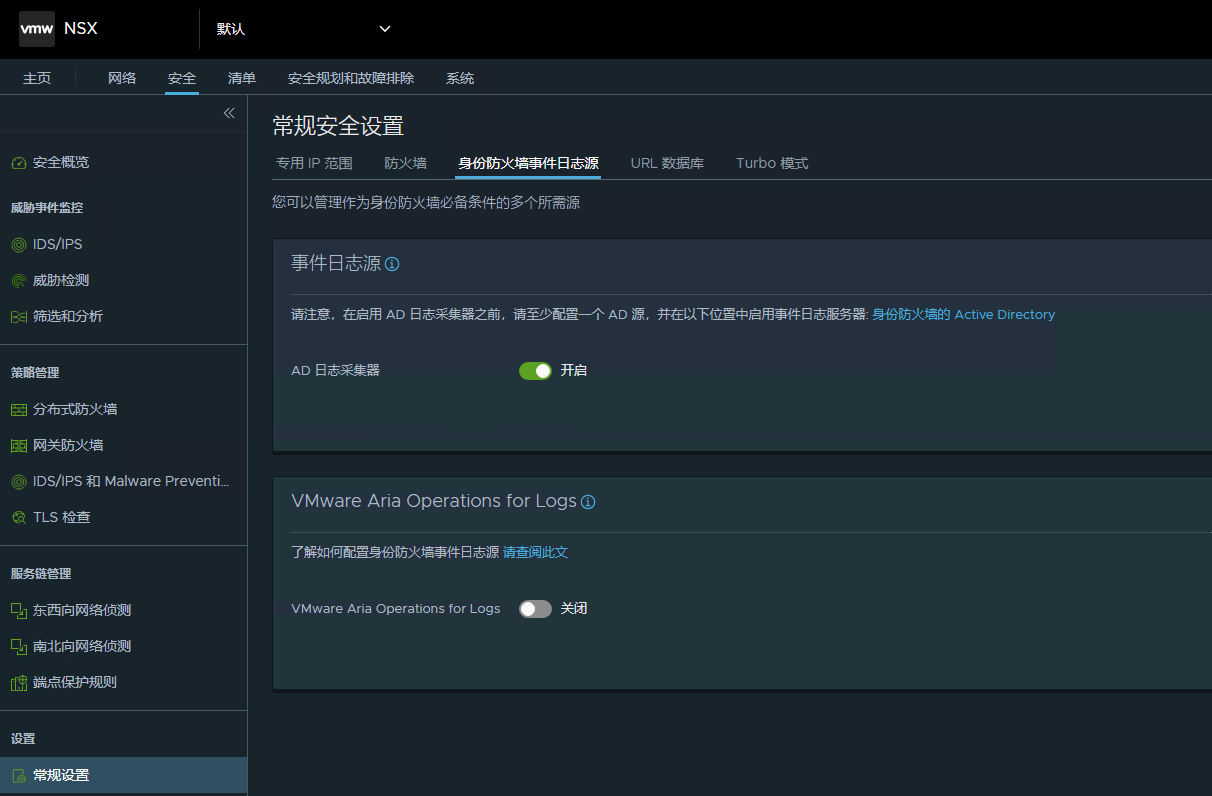

打开NSX > 安全 > 常规设置 > 身份防火墙时间日志源 > AD日志采集器

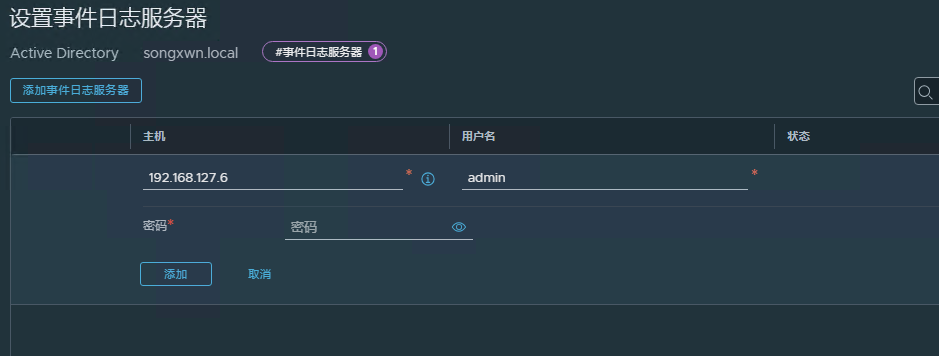

打开NSX > 系统 > 身份防火墙AD > 事件日志服务器

VMware Tools 安装NSX组件 - 客户机侦测身份识别

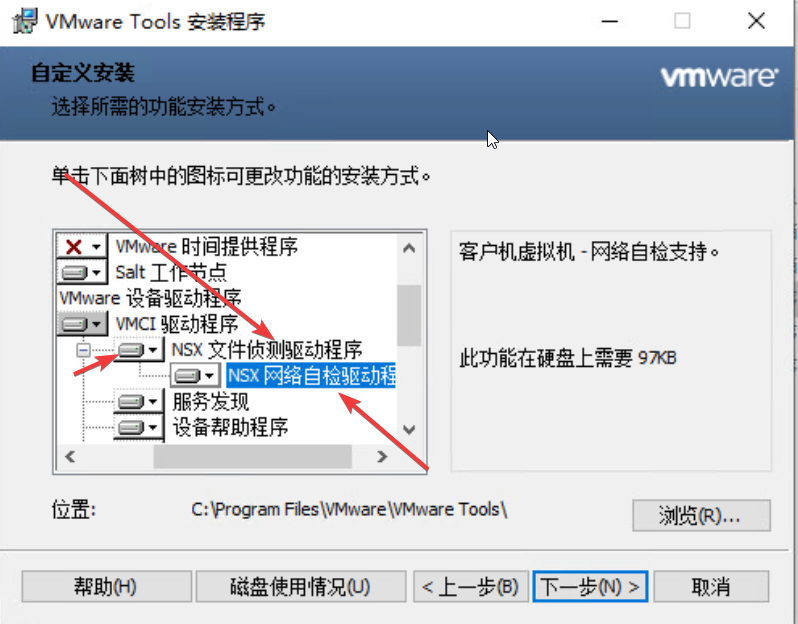

安装VMware Tools的之后选择自定义,勾选NSX相关组件。

PS:客户机侦测身份识别能识别一个虚拟机上的多个用户。

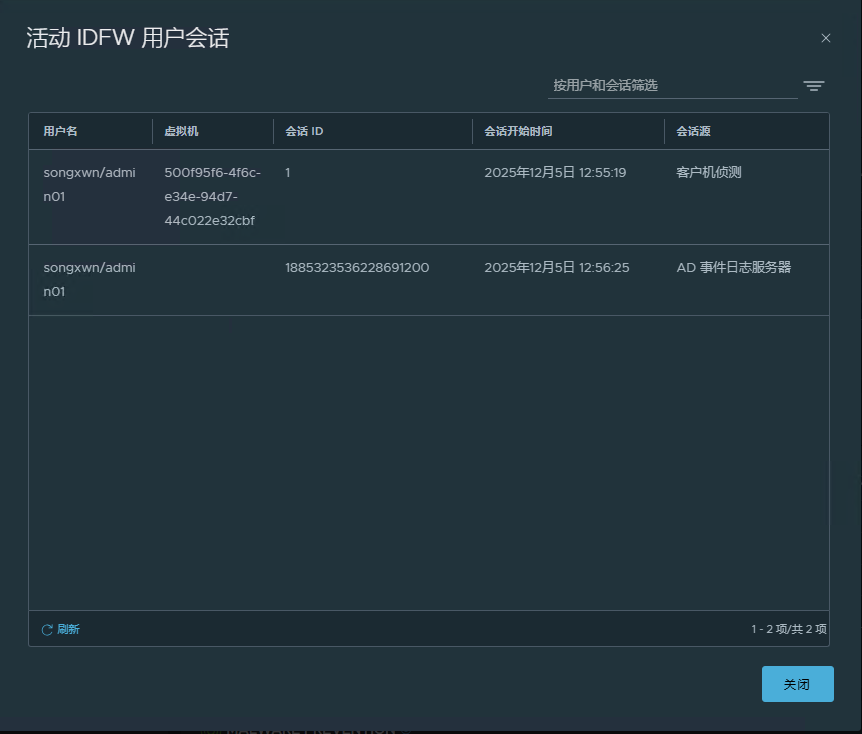

查看IDFW用户实时会话

PS:当两种源都有的时候,客户端侦测更优先。

分布式防火墙策略使用

防火墙策略组 - 关联AD组

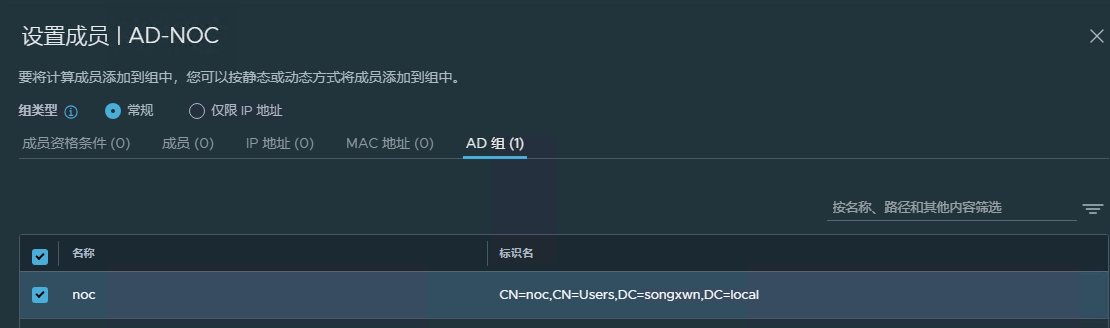

打开NSX > 清单 > 组 > 添加组 > 示例添加AD-NOC,关联域控的noc安全组。

分布式防火墙策略 - 用AD组作为源

示例如下,注意AD组只能作为源使用。

运维技术交流群

发送邮件到 ➡️ [email protected]

或者关注WX公众号:网工格物