OpenWRT DNS重绑定保护详解:为何解析不到内网IP?

前言

有遇到有人无法解析阿里云的数据库内网访问的域名\公司在公网域名解析为内网IP的时候,特此做下笔记。

重绑定保护功能简介

当通过OpenWRT解析域名的时候会丢弃包含 RFC1918 IP地址的上游响应。同时丢弃包含 RFC4193、链路本地地址和私有 IPv4 映射 RFC4291 IPv6 地址的上游响应。

即如果域名解析出来的包含私有内网IPv4+IPv6地址,则会被丢弃。

一些企业内网应用会解析为内网IP,或者公用云的域名,比如RDS等也会解析为内网IP。

如果域名解析为以下IP会被丢弃

- 10.0.0.0/8 - RFC 1918 私有地址

- 172.16.0.0/12 - RFC 1918 私有地址

- 192.168.0.0/16 - RFC 1918 私有地址

- 127.0.0.0/8 - RFC 1122 本地回环地址

- 169.254.0.0/16 - RFC 3927 IPv4 链路本地地址

- fd00::/8 - RFC 4193 IPv6 唯一本地单播地址

- fe80::/10 - RFC 4291 IPv6 链路本地地址

如何关闭?

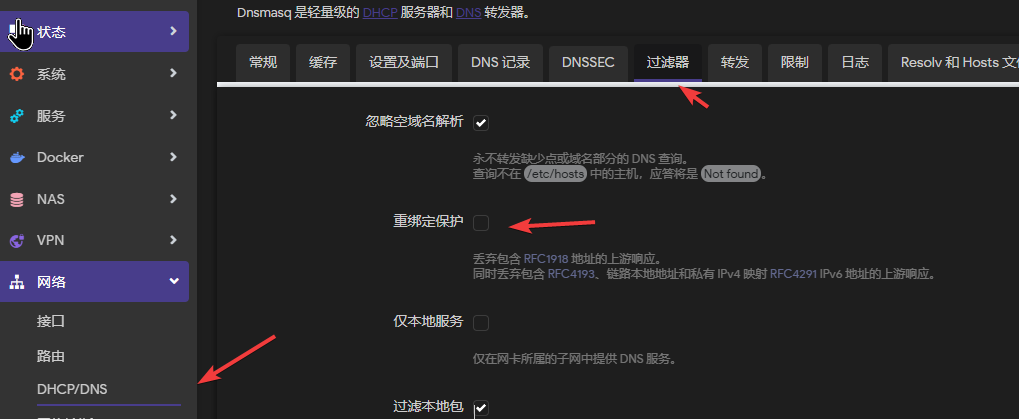

打开OpenWRT - 网络 - DHCP/DNS - 过滤器 - 重绑定保护取消勾选 - 保存并应用。

为什么会有这个功能? 关闭有什么风险吗?

- OpenWRT 默认使用开源软件dnsmasq 来实现,这个软件默认开启这个功能。

- 用来防止恶意域名解析到内网地址,来劫持访问,如果都用Https/TLS协议可以规避这个风险。

运维技术交流群

发送邮件到 ➡️ [email protected]

或者关注WX公众号:网工格物

博客(最先更新)

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 网工格物 - Blog!