Grafana 配置实时开通的LDAP认证-基于AD

介绍

本教程适用于9-11+版本的Grafana,域控(AD)使用Windows Server 2022搭建,域控等级为 2016。

域控域名为 songxwn.com

最终实现AD用户统一认证,统一改密,Grafana用户自动添加。权限由Grafana控制

全局开启LDAP

修改/etc/grafana/grafana.ini 文件

1 | vim /etc/grafana/grafana.ini |

修改并取消注释以下参数即可

1 | [auth.ldap] |

配置LDAP对接文件

修改/etc/grafana/ldap.toml文件

1 | vim /etc/grafana/ldap.toml |

文件示例

- host 为域控制器地址。

- port 默认为 389即可,不开启加密

- bind_dn 为域控账号,用于搜索域控账号

- bind_password 为上面账号的密码

- search_filter AD固定为(sAMAccountName=%s)

- search_base_dns 为域控路径,可以去ADSI查看

用户组权限映射 - [[servers.group_mappings]]

- group_dn 为用户组的路径

- org_role 为在Grafana用户组的权限,有 Admin、Editor、Viewer (管理、编辑、只读)

如下面所示,我将it1 映射为了Editor,it2 组为Viewer

PS:具体路径建议用ADSI工具查看。

1 | [[servers]] |

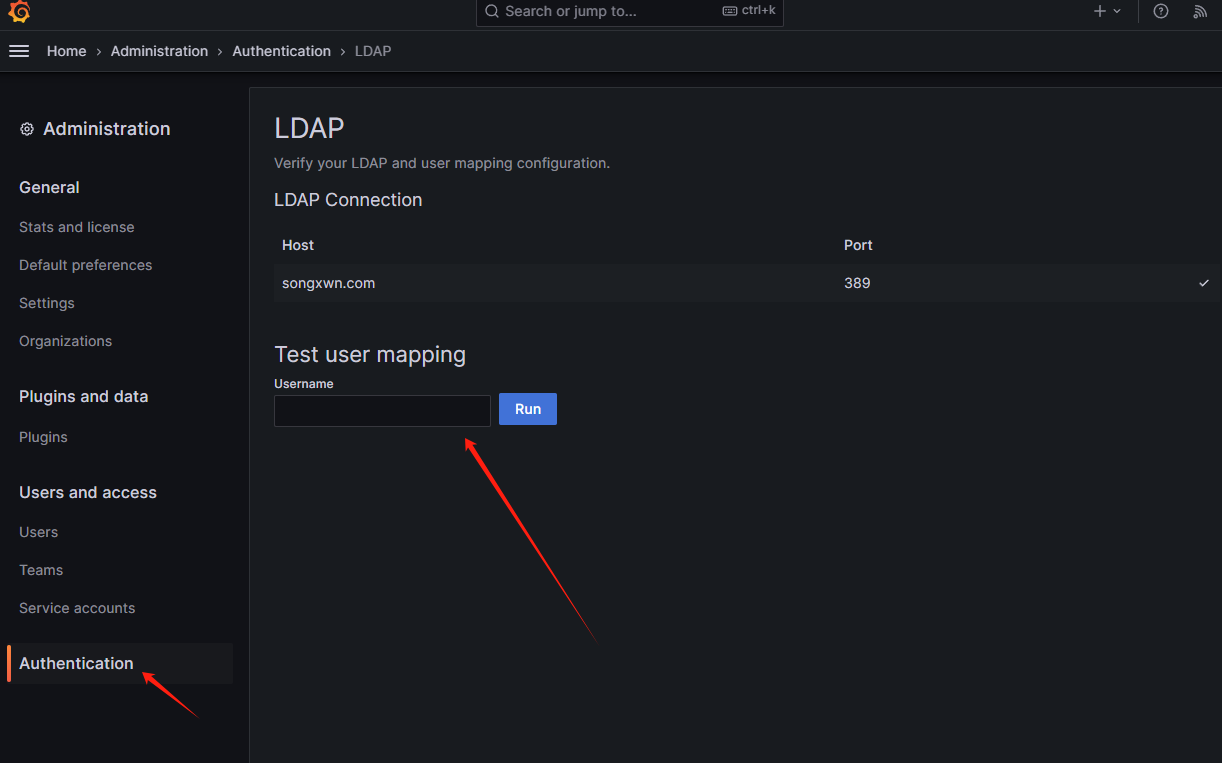

重启和测试

1 | systemctl restart grafana-server.service |

测试用户登录

参考

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 网工格物 - Blog!